Need help? Chat now!

Hostwinds Tutorials

Suchergebnisse für:

Inhaltsverzeichnis

So installieren Sie OpenVPN auf einer Cloud VPS

Stichworte: Cloud Servers, VPS

OpenVPN ist eine auf a installierte VPN -Software (Virtual Private Network) Virtual Private Server (VPS).VPNs nutzen das vom VPS bereitgestellte Netzwerk, ohne eine SSH- oder RDP -Sitzung herzustellen.Sie können Geräte mit dem VPN -Server verbinden und dieses Netzwerk verwenden, um Ihr lokales Netzwerk zu maskieren.

OpenVPN-Anforderungen.

Sie benötigen root- oder Administratorzugriff auf einen Server.Sie können OpenVPN entweder auf einem Linux, Windows VPS oder einem dedizierten Server installieren.Nachfolgend finden Sie die Schritte, um OpenVPN zu installieren.Beachten Sie, dass Sie eine Befehlszeilenschnittstelle dazu verwenden müssen.

OpenVPN-Vorbereitung.

Schritt 1: Aktualisieren Sie Ihr System.

Sudo yum update

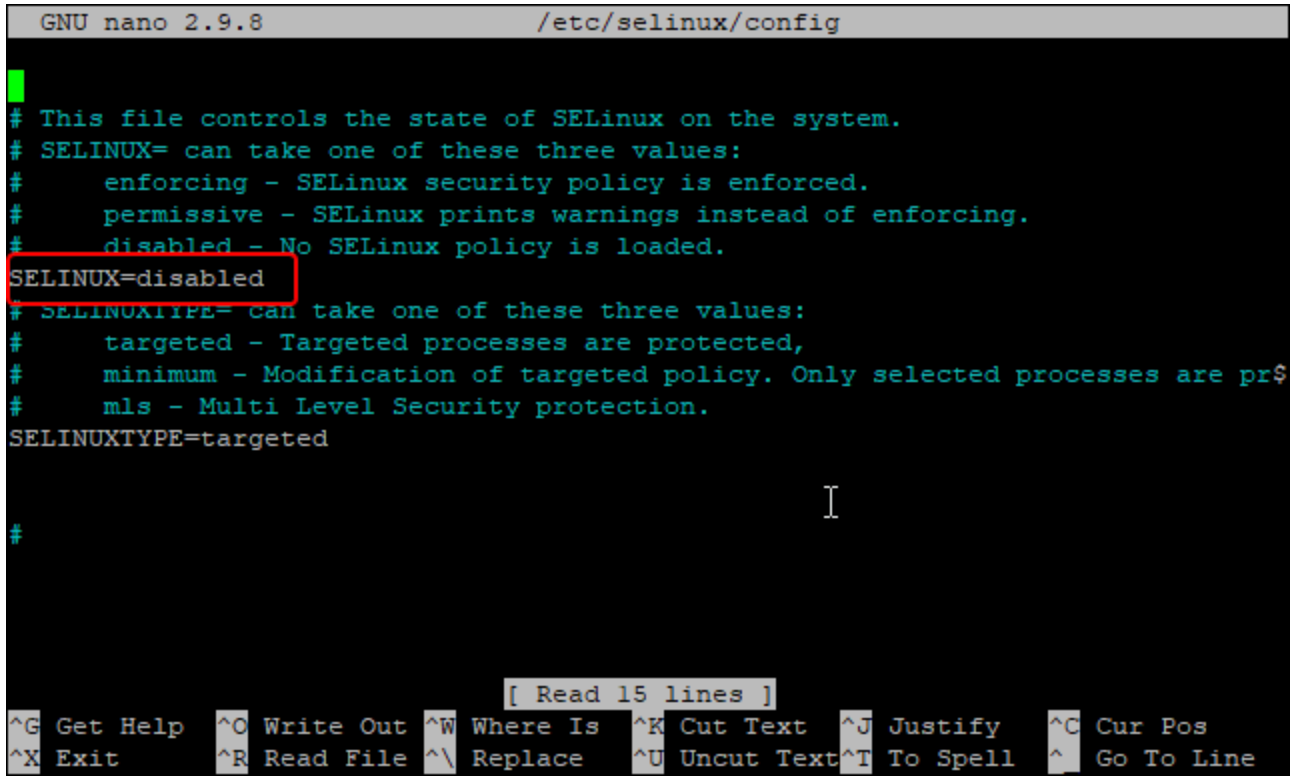

Schritt 2: Bearbeiten Sie die Selinux-Konfigurationsdatei

nano /etc/selinux/config

Schritt 3: Setzen Sie SELINUX auf deaktiviert

SELINUX=disabled- Strg + X.

- Drücken Sie die y-Taste

- Drücken Sie die ENTER-Taste

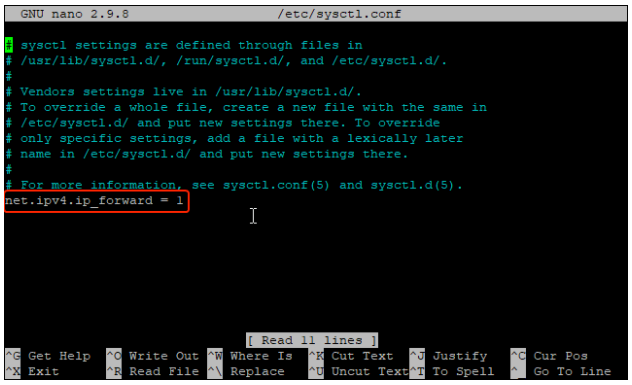

Schritt 4: Bearbeiten Sie die Datei sysctl.conf

nano /etc/sysctl.conf

Schritt 5: Fügen Sie der Datei der sysctl.conf-Datei die folgende Zeile hinzu IP-Weiterleitung.

net.ipv4.ip\_forward = 1Strg + X.

Drücken Sie die y-Taste

Drücken Sie die ENTER-Taste

Schritt 6: Wenden Sie die Änderungen an

sysctl -p

OpenVPN installieren.

** Schritt 1: ** Installieren Sie den OpenVPN-Server

dnf install epel-release -y

dnf install openvpn -yEinrichten der Zertifizierungsstelle

Schritt 1: Laden Sie Easy-RSA herunter, um SSL-Zertifikate zu verwalten

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

Schritt 2: Berechtigungsberechtigungsbehörde

cd /etc/openvpn/easy-rsa

nano vars

Schritt 3: Fügen Sie das Folgende hinzu und ersetzen Sie alles mit \ Mit Ihrem VPS-Hostnamen (es sieht so etwas wie HWSRV-\ aus. Ersetzen Sie zusätzlich das "SET_VAR EasyRSA_REQ_EMAIL" -Zeile mit Ihrer E-Mail:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

Schritt 4: Initiieren Sie das PKI-Verzeichnis

./easyrsa init-pki

Schritt 5: Erstellen Sie das CA-Zertifikat

./easyrsa build-caEs wird Sie bitten, ein Passwort anzugeben.Beachten Sie das Kennwort extern und geben Sie sie in die Eingabeaufforderung ein. Diese Passphrase ist in zukünftigen Schritten erforderlich.

Sie werden auch aufgefordert, einen gemeinsamen Namen einzugeben.Sie können die Eingabetaste drücken, um die Standardeinstellung zu verwenden, oder einen benutzerdefinierten häufigen Namen Ihrer Wahl eingeben.

Der Befehl erzeugt dann zwei Dateien benannt ca.key und ca.crt.Diese Zertifikate werden verwendet, um den Server und die Zertifikate der Clients zu unterschreiben.

Schritt 6: Generieren Sie die Serverzertifikatdateien. Ersetzen Sie die \ durch den Server-Hostnamen.Sieht aus wie "hwsrv-

./easyrsa gen-req <HOSTNAME> nopassDies wird auch nach einem gemeinsamen Namen verlangen.Sie können das, was Sie wünschen, eingeben.Einige Namen, die Sie verwenden könnten, wäre Ihr Benutzer-, Host- oder Servername.Alternativ können Sie einfach die Eingabetaste drücken, um die Standardeinstellung zu verwenden.

Schritt 7: Unterschreiben Sie den Server-Schlüssel mit der CA. Ersetzen Sie die \ durch den Server-Hostnamen.Es sieht aus wie "hwsrv-

./easyrsa sign-req server <HOSTNAME>Geben Sie "Ja" ein, dann drücken Sie ENTER

Darüber hinaus müssen Sie eine Passphrase bereitstellen.Verwenden Sie die Passphrase, die Sie in erstellt haben Schritt 5

Schritt 8: Überprüfen Sie die generierte Zertifikatdatei mit dem folgenden Befehl. Ersetzen Sie die \ durch den Server-Hostnamen.Es sieht aus wie "hwsrv-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtEs sollte so etwas aussehen:

pki/issued/<HOSTNAME>.crt: OK

Schritt 9: Generieren Sie einen starken Diffie-Hellman-Schlüssel, um den Schlüsselbörsen zu verwenden:

./easyrsa gen-dh

Schritt 10: ** Kopieren Sie die Zertifikatdateien auf / etc / openvpn / server / und ** Ersetzen Sie die \ durch den Server-Hostnamen.Es sieht aus wie "hwsrv-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

Schritt 11: Erstellen Sie die Client-Schlüsseldatei:

./easyrsa gen-req client nopassDrücken Sie ENTER oder geben Sie einen gemeinsamen Namen Ihrer Wahl ein.

Schritt 12: Unterschreiben Sie den Client-Schlüssel mit dem CA-Zertifikat:

./easyrsa sign-req client clientGeben Sie das Wort ein, "Ja", dann drücken Sie ENTER, um zu bestätigen

Geben Sie die Passphrase ein, in der Sie festgestellt haben Schritt 5

Schritt 13: Kopieren Sie alle Client-Zertifikate und Key-Dateien in das Verzeichnis / etc / openvpn / Client / Client / Client / Client / Client / Client / Client / Client

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

Konfigurieren des OpenVPN-Servers

Schritt 1: Erstellen Sie eine neue OpenVPN-Konfigurationsdatei innerhalb des / etc / openVPN / Client / -verzeichnis- / Dateipfad

nano /etc/openvpn/server/server.confFügen Sie im Texteditor das Folgende hinzu und ersetzen Sie etwas, das mit Ihrem Server-Hostnamen beschriftet ist.Es sieht aus wie "hwsrv- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3Machen Sie nun Folgendes, um Ihre Datei zu speichern:

- Strg + X.

- Drücken Sie die y-Taste

- Drücken Sie die ENTER-Taste

Schritt 2: Starten Sie den OpenVPN-Server

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

Schritt 3: Generieren Sie die Client-Konfigurationsdatei.Dies ist erforderlich, um eine Verbindung zum OpenVPN-Server vom Client-System herzustellen.

nano /etc/openvpn/client/client.ovpnFügen Sie das Folgende ein und ersetzen Sie ihn \ mit Ihren Servern dediziert die Haupt-IPv4-Adresse

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3Machen Sie nun Folgendes, um Ihre Datei zu speichern:

- Strg + X.

- Drücken Sie die y-Taste

- Drücken Sie die ENTER-Taste

Konfigurieren Sie das OpenVPN-Routing mit Firewall

Schritt 1: Fügen Sie die OpenVPN-Dienst- und Tun0-Schnittstelle in die vertrauenswürdige Firewall-Zone hinzu:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

Schritt 2: Fügen Sie die Maskerade in der Standardzone hinzu:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

Schritt 3: Führen Sie den folgenden Befehl aus, um den vom VPN kommenden Internetverkehr zu maskern.Ersetzen \ mit Ihrem Server-Hostnamen.Es sieht aus wie "HWSRV \. In diesem Fall würden Sie nicht das Bindestrich zwischen dem" HWSRV "und dem"

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

Schritt 4: Implementieren Sie die Änderungen:

firewall-cmd --reload

Herunterladen der OVPN-Datei

Schritt 1: Sie müssen das OVPN-Verzeichnis in Ihren lokalen Computer herunterladen.Sie können dies auf verschiedene Arten tun.Der Dateipfad, den Sie zum Herunterladen benötigen, ist das Verzeichnis / etc / openvpn / client.

Öffnen Sie das Terminal Ihres lokalen Computers und geben Sie Folgendes ein.Stellen Sie sicher, dass Sie ersetzen \ Mit dem dedizierten IPv4 Ihres Servers:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .Alternativ können Sie diesem Anleitung folgen, wie Sie mit dem SFTP mit FileZilla mit Ihrem Server herstellen können: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

Einrichten Ihres lokalen OpenVPN-Clients

Schritt 1: Installieren Sie den OpenVPN-Client.Wenn Sie ein Windows-Computer haben, können Sie es hier installieren: https://openvpn.net/client-connect-vpn-for-windows/

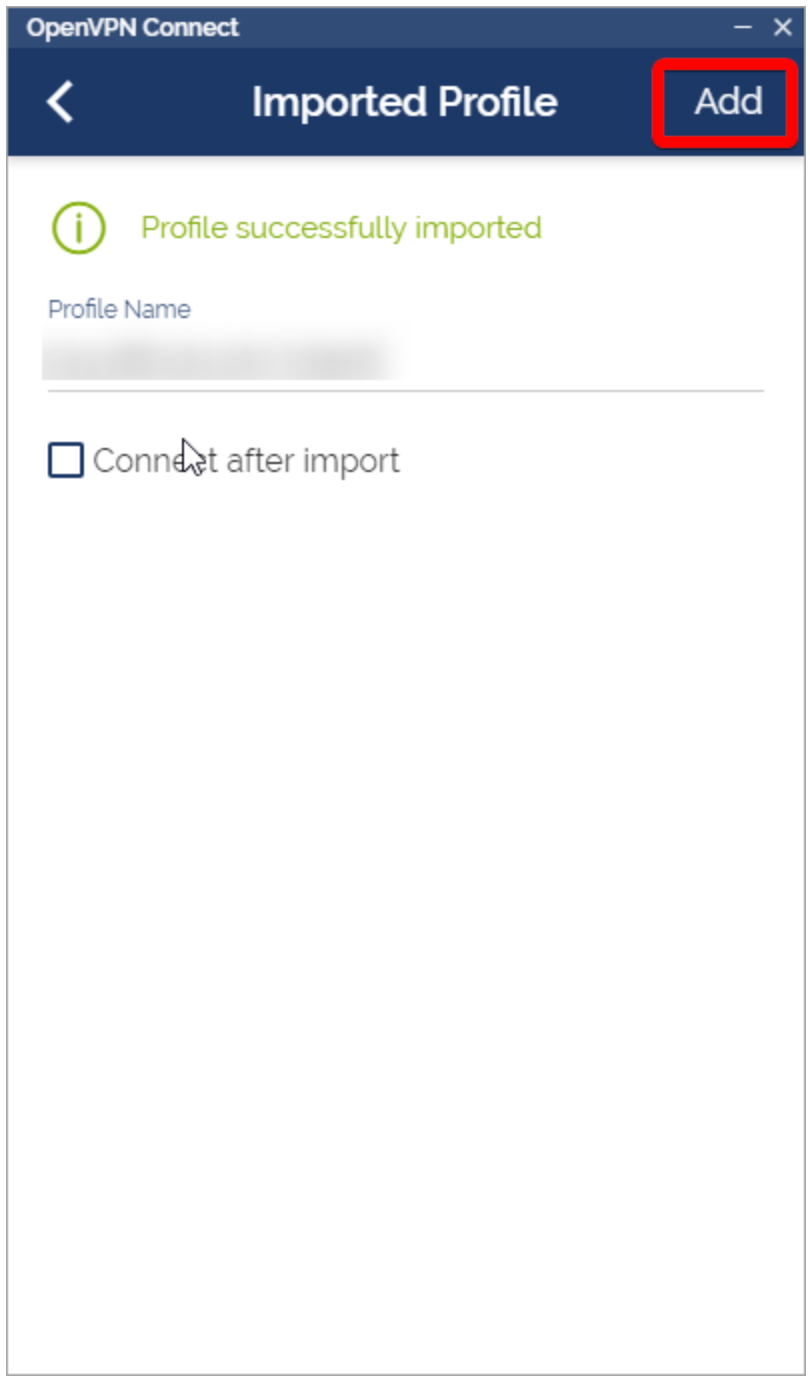

Schritt 2: Importieren Sie das OpenVPN-Profil mit der heruntergeladenen Datei, "client.ovpn"

Schritt 3: Geben Sie Ihrem Profil einen Namen an oder lassen Sie es als Standard.Klicken Sie nach dem Importieren der OVPN-Datei auf "Hinzufügen".

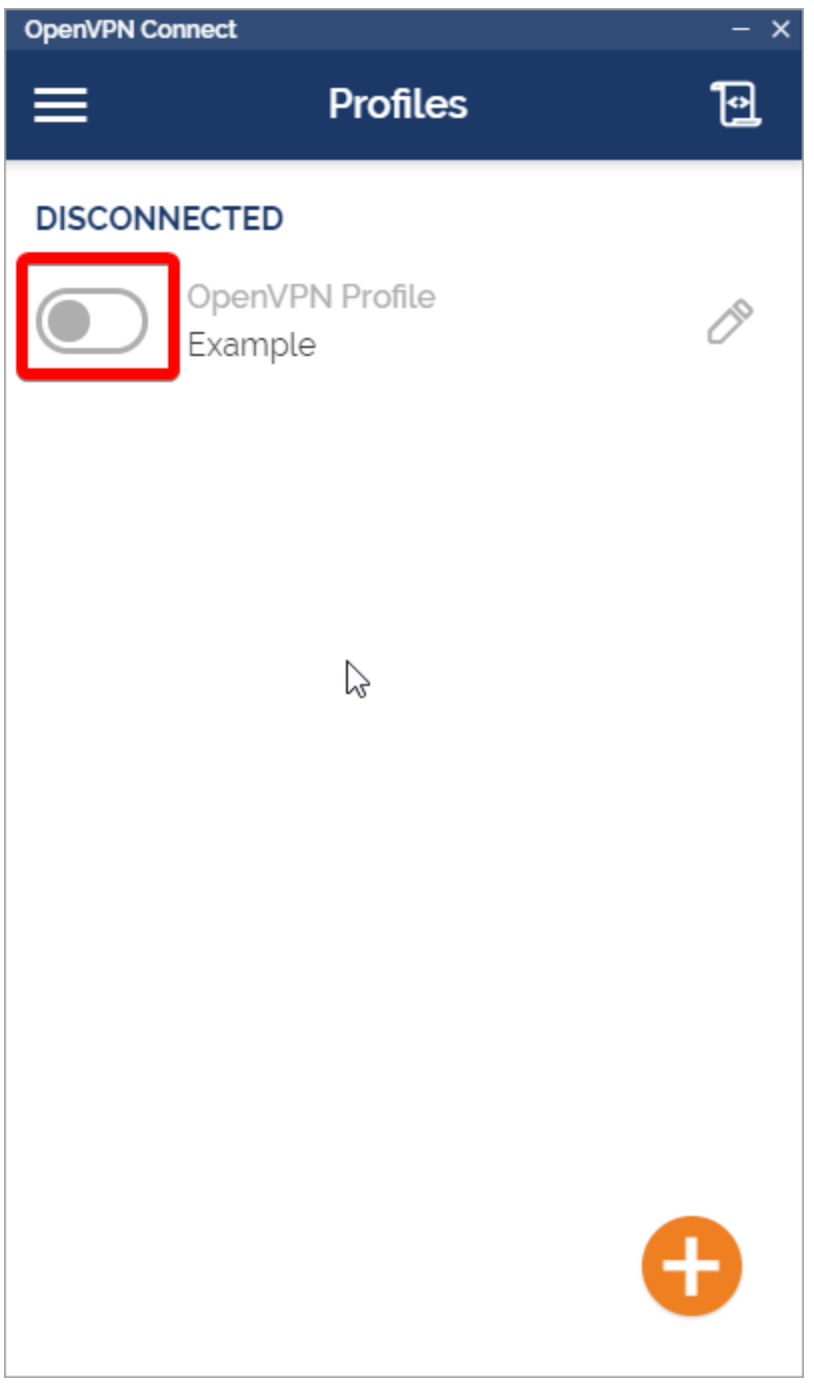

Schritt 4: Verbinden Sie sich mit Ihrem VPN, um das Netzwerk mit dem Netzwerk zu beginnen!

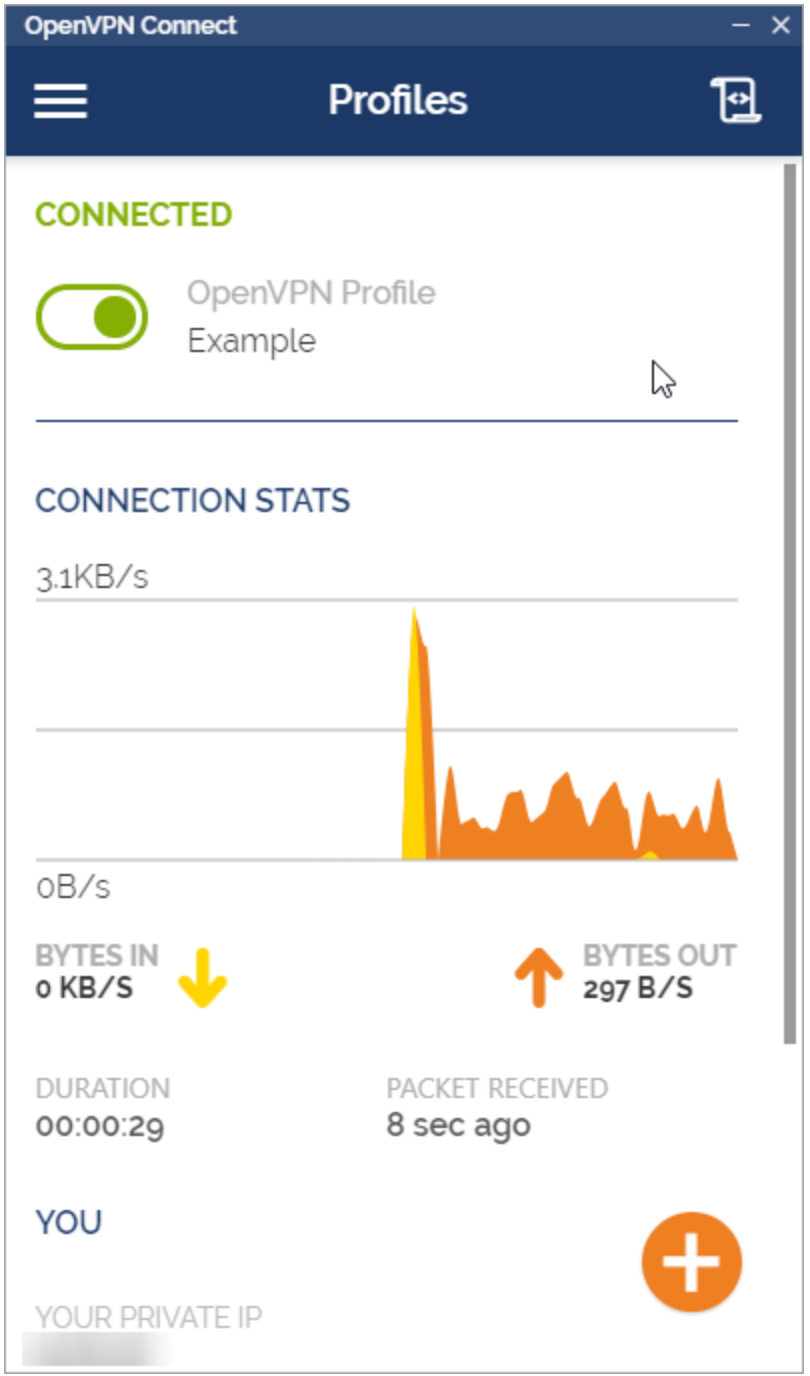

Schritt 5: Sie sollten mit Ihrem VPN verbunden sein.Ihre Benutzeroberfläche sollte so aussehen:

Schritt 6: Glückwunsch! Du bist alle fertig!Sie können Ihre öffentliche IP-Adresse überprüfen https://whatismyipaddress.com/ Um sicherzustellen, dass Sie Ihr VPS-Netzwerk verwenden.

Geschrieben von Hostwinds Team / Juli 31, 2021