Hostwinds Blog

Suchergebnisse für:

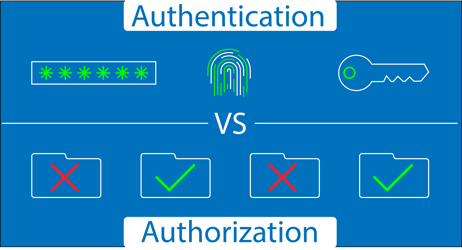

Authentifizierung gegen Autorisierung

durch: Hostwinds Team / Oktober 9, 2024

Obwohl sie ähnlich erscheinen mögen, dienen Authentifizierung und Autorisierung sehr unterschiedliche Zwecke beim Schutz digitaler Vermögenswerte.

Was ist Authentifizierung?

Authentifizierung (Authn) Ist der Prozess der Überprüfung, wer jemand ist.Es beantwortet die Frage: "Sind Sie der, der Sie sagen, Sie sind?"

Wenn Sie sich mit einem Benutzernamen und einem Passwort bei einer App oder Website anmelden, führen Sie einen Authentifizierungsprozess durch.Das System überprüft Ihre Anmeldeinformationen mit einer Datenbank, um sicherzustellen, dass sie mit dem übereinstimmen, was sie gespeichert hat.Wenn die Details übereinstimmen, geht das System davon aus, dass Sie die Person sind, die Sie behaupten, und gewährt Zugang.

Gemeinsame Authentifizierungsmethoden:

- Passwörter: Eine der ältesten Methoden, bei denen ein nur dem Individuum bekanntes Benutzername -Code verwendet wird.

- Biometrie: Fingerabdruck -Scans oder Gesichtserkennung - Dinge, die für Sie einzigartig sind.

- Multi-Factor-Authentifizierung (MFA): Eine Kombination von Methoden, wie beispielsweise ein Passwort, gefolgt von einer einmaligen PIN an Ihr Telefon,

Die Authentifizierung ist die erste Verteidigungslinie, um Ihre digitale Identität sicher zu halten.Aber nur weil Sie authentifiziert sind, heißt das nicht, dass Sie unbegrenzten Zugriff haben.

Was ist die Autorisierung?

Sobald das System weiß, wer Sie sind, Autorisierung (Authz) kommt ins Spiel.Bei der Genehmigung geht es darum, zu bestimmen, was Sie tun dürfen.Es beantwortet die Frage: "Was können Sie zugreifen?"

Angenommen, Sie haben sich in das interne Netzwerk eines Unternehmens (Authentifizierung) angemeldet.Nur weil Sie angemeldet sind, heißt das nicht, dass Sie auf alles zugreifen können.Beispielsweise ist ein Junior -Mitarbeiter möglicherweise nur zum Zugriff auf grundlegende Dateien berechtigt, während ein Manager möglicherweise auf sensiblere Informationen zugreifen kann.

Gemeinsame Autorisierungsmethoden:

- Rollenbasierte Zugriffskontrolle (RBAC): Den Benutzern sind Rollen zugewiesen, und jede Rolle wird mit bestimmten Berechtigungen geliefert.Beispielsweise haben Administratoren mehr Zugriff als normale Benutzer.

- Zugriffskontrolllisten (ACLs): Eine Liste, die angibt, welche Benutzer oder Systemprozesse auf bestimmte Ressourcen zugreifen können

- Attributbasierte Zugriffskontrolle (ABAC): ABAC gewährt Zugriff auf der Grundlage einer Kombination aus Benutzerattributen, Ressourcenattributen und Umgebungsbedingungen.Beispielsweise erlaubt ein Unternehmen nur zu bestimmten Tageszeiten zu bestimmten Daten zu bestimmten Daten von Mitarbeitern, die bestimmte Anmeldeinformationen innehat.

- Diskretionäre Zugangskontrolle (DAC): DAC ermöglicht es den Ressourcenbesitzern, zu bestimmen, wer auf ihre Ressourcen zugreifen kann, und bietet ein flexibles, aber möglicherweise weniger sicheres Modell an, indem Einzelpersonen die Kontrolle über Berechtigungen erhalten.

- Obligatorische Zugangskontrolle (MAC): Mac setzt strenge Zugriffsrichtlinien durch, die von einer zentralen Behörde festgelegt wurden, bei der Benutzer die Berechtigungen nicht ändern können, was sie zu einer sehr sicheren, aber weniger flexiblen Methode macht.

Die Autorisierung erfolgt nach der Authentifizierung.Sobald Ihre Identität bestätigt wurde, überprüft das System, für die Sie autorisiert sind, basierend auf Regeln oder Rollen, die Ihnen zugewiesen sind.

Authentifizierung vs. Autorisierung: Schlüsselunterschiede

Obwohl beide Prozesse für die Sicherheit von entscheidender Bedeutung sind, funktionieren sie unterschiedlich:

Authentifizierung | Genehmigung |

Überprüft, wer Sie sind | Bestimmt, auf was Sie zugreifen können |

Passiert vor der Autorisierung | Passiert nach der Authentifizierung |

Beinhaltet Anmeldeinformationen (z. B. Passwörter) | Beinhaltet Berechtigungen (z. B. Rollen) |

Reguliert von Protokollen wie OIDC | Regie von Frameworks wie OAuth 2.0 |

Zum Beispiel am Arbeitsplatz authentifizieren Sie sich durch Anmelden in Ihrem Computersystem (Identitätsüberprüfung).Sobald Sie sich authentifiziert haben, sind Sie berechtigt, basierend auf Ihrer Rolle im Unternehmen nur auf bestimmte Dateien oder Systeme zuzugreifen.

Beispiel für reale Welt: Flughafensicherheit

Um dies klarer zu machen, stellen Sie sich vor, Sie gehen durch die Flughafensicherheit:

Authentifizierung: Sie zeigen Ihre ID am Check-in-Schalter an, um Ihre Identität zu beweisen.

Genehmigung: Sobald Sie sich am Boarding Gate befinden, bestimmt Ihr Boarding -Pass, ob Sie das Flugzeug steigen dürfen.Auch wenn Sie sich bei Sicherheit und ohne Genehmigung (ein Boarding -Pass) authentifiziert haben, steigen Sie nicht auf den Flug

Authentifizierung und Autorisierung zusammenarbeiten

Beide Prozesse arbeiten Hand in Hand, um Systeme und Daten zu schützen.Die Authentifizierung stellt sicher, dass Benutzer legitim sind, während die Autorisierung sicherstellt, dass sie nur darauf zugreifen, was sie sollen.

Ohne beide könnten Sicherheitssysteme leicht verletzt werden:

Authentifizierung ohne Genehmigung: Ein Benutzer kann auf das System zugreifen, aber ohne ordnungsgemäße Einschränkungen konnten er sensible Daten erkennen, die er nicht sollten.

Autorisierung ohne Authentifizierung: Das System kann Berechtigungen durchsetzen, aber wenn sich jemand anmelden kann, sind die Berechtigungen bedeutungslos

Geschrieben von Hostwinds Team / Oktober 9, 2024